Eine Firewall ist durchaus kein Thema, das man in zwei Sätzen abhandeln kann. Oft genug sitzen Fachleute im Meeting und hauen sich Fachbegriffe um die Ohren, dass man als Endkunde oft nur Kopfschmerzen bekommt und nichts versteht. Das Wissen wird von diesen Fachleuten gefühlt wie eine eigene Wissenschaft behandelt: Wer nix versteht ist dumm oder soll doch erstmal das Thema studieren. Findet man so Interessenten für das Thema? Wird ein Entscheider in Ansätzen verstehen, warum er sich für eine Firewall interessieren und entscheiden soll?

Ich möchte versuchen, einige Kernpunkte einfach zu erklären. In dieser Folge geht es um den Begriff NAT-Firewall.

Die NAT – Network Address Translation

Eine IP-Adresse ist eine individuelle Adresse, die ein Gerät im Internet oder auf einem lokalen Netzwerk identifiziert. Wenn eine Verbindung im Internet aufgebaut wird, dann sendet die IP-Adresse A an die IP-Adresse B eine Anfrage und erwartet dann von B eine Antwort, also B muss an A senden. Die Antwort kann als Beispiel eine Webseite im Browser sein.

Nun haben wir zu 99% die Situation, dass eine Firma vom Provider eine statische Provider IP-Adresse (PIP) zugeteilt bekommt. Mit dieser IP-Adresse ist diese Firma, dieser Benutzer im Internet sichtbar. Die Firma besteht aber nicht nur aus einem PC, der direkt mit dem Internet kommuniziert. Die Firma hat viele Rechner, die über diesen einen Provider Zugang ins Internet wollen. Dazu werden in einem Firmennetzwerk über interne, private IP-Adresspools die Rechner mit eigenen IP-Adressen versehen. Beispielhaft so: Fileserver = 192.168.0.13, E-Mail-Server = 192.168.0.67 und Clients nummerieren wir hinten einfach einmal ab (192.168.0.100 (.100)) durch.

Will ein PC mit der eigenen IP .101 nun eine Website erreichen und gibt dazu etwa https://www.jakobsoftware.de ein, dann wird per DNS (Domain Name System) zur Webadresse eine IP-Adresse ermittelt, die nennen wir C. Dann wird von .101 zu C eine Internetanfrage gesendet. Diese Anfrage des PC beinhaltet als Absender-IP .101. Eine Firewall arbeitet, um aus dem Internet erreicht zu werden, aber mit einer externen PIP (Provider IP-Adresse) und schickt mit dieser Absender-IP an C. C sieht als Absender die PIP und sendet seine Antwort an PIP zurück. Damit die Antwort von C nun .101 zugeliefert werden kann, muss sich die Firewall die Herkunft dieser Anfrage an C von .101 „gemerkt“ haben und bei Eintreffen der Antwort von C diese so für .101 bestimmt weiterreichen, dass .102 oder .8 etc. sie ignorieren. Das nennt man Network Address Translation oder kurz NAT.

Da bei der Außensicht nur die IP-Adresse PIP bekannt ist, kann eine Anfrage von außen auf eine interne IP wie etwa .101 gar nicht erfolgen, da diese nicht bekannt ist. In der Regel gehen wir davon aus, dass solche Anfragen auch gar nicht zulässig sind. Das Firmennetzwerk nimmt nur externen IP-Verkehr auf, der aus dem Netzwerk heraus veranlasst wurde.

Soll der E-Mail-Server .67 direkt von außen erreichbar sein, dann muss diese interne IP-Adresse quasi in das Internet gestellt werden. Das wird i.d.R. so erreicht: Die Firewall erwartet E-Mail Zusendungen auf Ihre PIP, das bedeutet, sie lauscht, ob für Ihre PIP bestimmter E-Mail-Verkehr ankommt. Wenn ja, dann nimmt sie diese E-Mail Sendung an und reicht sie für .67 bestimmt ins private Netz durch. Das wäre dann schon eine Firewall-Regel.

NAT ermöglicht es, die Ziel- oder Quell-IP-Adressen durch eine andere Adresse zu ersetzen. NAT wird häufig verwendet, um aufgrund der Knappheit öffentlicher IP-Adressen mit privaten IP-Adressen im Internet zu kommunizieren.

Das kann man mit Regeln garnieren. So könnte man der NAT sagen, dass man mit einer IP X (sagen wir mal Amazon) gar nicht kommunizieren will und blockt dann allen Verkehr von und zu den privaten IP-Adressen, die an „amazon.de“ senden und oder von dort kommen. Diese Regeln haben also immer zwei Seiten. Seite 1 schaut, was an Verkehr für die PIP reinkommt und erlaubt oder blockiert diesen. Seite 2 erlaubt keiner privaten IP E-Mails in das Internet zu senden. Ausnahme: Die private (=interne) IP des E-Mail Servers darf E-Mail Verkehr (SMTP) über die Firewall ins Internet senden (Seite 2) und die Firewall nimmt „SMTP“ Verkehr an ihre PIP an und reicht diesen bestimmt für die interne IP des E-Mail Servers durch (Seite 1).

Eine beliebte, schon fast religiös behandelte Frage ist: Wann ist die NAT eine Firewall? Puristen sehen nur die Adressvergabe als NAT, alle „Regeln“ wäre eine Firewall. Andere machen aus einfachen NAT Regeln schon eine umfängliche Firewall.

Ganz generell sollte man eine Sache nicht aus dem Auge verlieren: Man kann Regeln und die Abfolge der Regelbearbeitung so implementieren, dass erst nichts geht und Regeln Steine aus der Brandmauer brechen, als Durchlässe für bestimmte Datenpakete. Der Glaubenssatz, alles ist möglich und Regeln schränken es ein, sollte bei modernen Firewalls aber langsam seltener werden.

Soweit die Theorie. Aber wie sieht das im praktischen Umfeld aus?

Die Praxis

Tuxguard Firewall Appliance – NAT

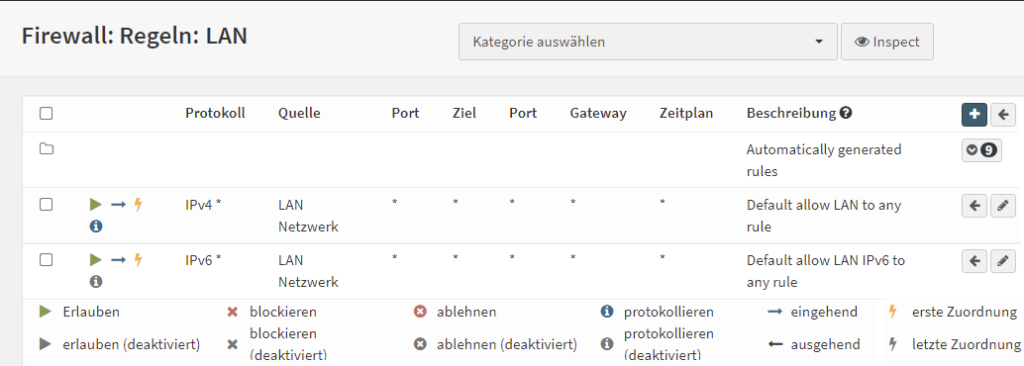

Eine Firewall hat die grundsätzliche Aufgabe, Netzwerkzugriffe zu kontrollieren und dabei zumeist zu unterbinden. In der Grundkonfiguration ist der Verkehr über die Schnittstellen gesperrt. Zunächst ist eine Regel zu setzen, die den Verkehr aus dem internen Netz nach außen über die Firewall erlaubt. D.h. auf dem LAN-Netzwerkadapter ist einzurichten:

Die Tuxguard ist nun so eingestellt, dass der Verkehr von LAN ins Internet darf und dass Antworten auf diesen ausgehenden Verkehr auch zurückgeleitet werden. Zugehörige NAT-Regeln brauchen hierfür nicht extra angelegt werden.

Datenverkehr aus dem Internet ins lokale Netzwerk ist gesperrt. Sollen im internen Netzwerk vorgehaltene Dienste (z.B. E-Mail Server oder VPN-Server) von außen erreichbar sein, müssen dazu NAT-Regeln eingerichtet werden.

Für den Durchgriff von Seiten des WANs ins interne Netzwerk wird dabei zum einen die Regel „NAT mit Port-Weiterleitung“ benötigt, die die Übersetzung der IP erledigt sowie Regeln, die grundsätzlich das Weiterreichen der entsprechenden Pakete selbst über die jeweilige Netzwerkschnittstelle erlauben.

Hier ein Beispiel für die Netzwerkschnittstelle WAN1 ins Internet. Das Beispiel zeigt die NAT-Regel für das Erreichen eines ViPNet VPN-Servers.

Um sicherzustellen, dass der Administrator die Tuxguard Firewall verwalten kann, ist eine Standardregel „Anti-Aussperrregel“ vordefiniert.

Wie der Verkehr aus dem internen Netzwerk nach außen erlaubt werden musste, so erstellt die Tuxguard automatisch eine Regel, dass die Netzwerkpakete von außen durchgereicht werden dürfen.

Fritz!Box

Wie zu erwarten hat die Fritz!Box eine NAT Firewall. Da sind die Providerseite und das interne Netz. Das interne Netz teilt sich dann noch in LAN (kabelgebunden) und WLAN. Den Gastzugang ignorieren wir mal.

Die Fritz!Box spricht nicht von einer Firewall, sondern von Filtern, Listen und Profilen. Filter sagen einfach nur aus: Diese IPs durchlassen, jene blockieren. Listen sind dann Sammlungen von Filtern. Profile fassen Filter und Listen mit anderen Einstellungen zusammen und ordnen diesen internen Geräten zu.

Eine Beschreibung der Filter findet man hier: https://service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/019p2/hilfe_internet_filter_listen

Eine Fritz!Box kann mehrere Profile enthalten. Gastzugang: Hier werden in den Werkseinstellungen nur wenige Protokolle durchgelassen. Das Profil Standard umfasst eine Sammlung von Filtern, die aus den Erfahrungen von AVM die wichtigsten Arbeiten der Nutzergruppen (viele Endkunden) erlauben und einiges an Sicherheit bringen. Darauf arbeiten letztlich automatisch alle Geräte, die über LAN und WLAN im internen Netz verfügbar sind. Gängige Einstellungen wie etwa Umsetzung zum Jugendschutzgesetz werden von AVM automatisch aktuell gehalten.

Die Fritz!Box nimmt also bei Ihrer Konfiguration eher eine Sicht eines Endbenutzers ein, der sich nicht mit logischen Abgrenzungen bei den Firewall-Techniken abgeben will. Daher findet man dort keine Konfiguration zum Thema NAT.

Firewall auf einem Endgerät (AVG Firewall)

Die Sicht von Microsoft ist eine andere. Ein Windows-Rechner hat i.d.R. mehrere Adapter. Diese Adapter repräsentieren eine IP-Adresse. Eine IP-Adresse kann einen Adapter von einer Firewall erhalten, fest eingetragen bekommen oder auch (wenn man Mobilfunk nutzt) von einem Internetprovider zugeteilt werden. Diese Adapter werden oft mit einem Gateway verbunden und erhalten damit die IP vom Gateway. Das Gateway hat auf der anderen Seite dann den Internetprovider. Das Gateway und damit NAT ist also eher etwa eine Fritz!Box und damit nicht Bestandteil von Windows. Öffentliches WLAN hat da auch ein Gateway, auf das der Nutzer keinen Einfluss hat. Theoretisch kann man mehrere Adapter auf verschiedenen Gateways parallel laufen lassen, sollte aber dann schon das Internet aufteilen, damit Anfragen auch sauber bearbeitet werden. So eine Aufteilung könnte ein Adapter sein, der nur einen VPN-Tunnel zu einem Firmenzugang erlaubt und keine anderen Protokolle oder IP-Zieladressen.

Eine Anwendung wie AVG Antivirus nutzt die Funktionalität der zugrunde liegenden Windows-Firewall und macht weitergehende Einstellungen, die über eine reine NAT-Funktion und damit diesen Blogbeitrag hinausgehen. Damit wir aber dieses Szenario einordnen können, hier doch einige kurze Erläuterungen.

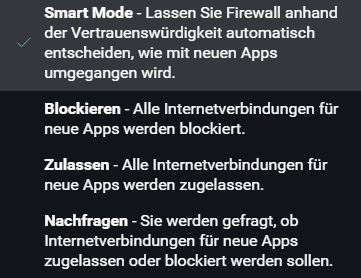

Generell sehen wir hier eine anwendungsbasierte Firewall. Es wird nach Anwendung entschieden, ob diese Anwendung Internetverkehr haben kann und darf. Damit das für den Endbenutzer einfacher wird, sind Profile hinterlegt:

Alles einfach offen lassen bedeutet ein offenes Scheunentor. Alles Blockieren verhindert vermutlich sinnvolles Arbeiten, jede Anwendung muss einzeln evaluiert und eingetragen werden. Nachfragen führt erfahrungsgemäß bei den meisten Kunden dazu, dass alles erlaubt wird. Wie sollen die Endkunden auch genau entscheiden, ob die gewünschte Anwendung nun gut oder schlecht ist? Der Smartmode wird dann sicherlich anhand eines Malware-Status und einem Nachschlageregelwerk im Internet vieles unsichtbar ermöglichen. Also eine Vertrauensfrage.

Die Regeln sind dann gruppiert in

- „Grundlegende Regeln“

- „Netzwerkregeln“: Das kommt einem Firewall-Spezialisten wohl am bekanntesten vor.

- „Anwendungsregeln“: Hier sieht man schön, welche Anwendungen Internetverkehr haben, gehabt haben. Eine Smart-Mode baut die Liste auf, ein Endbenutzer kann diese Regeln nach seinen Anwendungen wohl besser verstehen, als die „abstrakte Ebene“ IP/Port.

Firewall in der Cloud

Hier sind einige Fragen zu klären. Wenn die Firewall im Internet liegt: Wie kommt man ins Internet? Egal wie man sich da entscheidet: Es wird zumindest ein Router benötigt, der sich mit dem Internet verbindet, sehr gängig ist hier die Fritz!Box. Firewall und NAT sind also auch bei diesem Thema nicht nur im Internet.

Wenn eine Firewall in der Cloud liegt, steht man vor einigen Herausforderungen. Wie wird erreicht, dass aller Verkehr dann über diese Internet-Firewall läuft? Es müssen sich dann ja alle Anfragen an diese Cloud Firewall richten, und es sollte kein Internetverkehr bestehen, der das umgeht. Diese Frage alleine lässt so manchem Administrator graue Haare wachsen. Und die weitere Frage ist dann: Wie kommuniziert man als Nutzer mit dieser Internetfirewall?

Vielleicht kann man schon die VPN Lösungen als Firewall in der Cloud ansehen. Hier ist mit VPN das gemeint, was uns in der Werbung u.a. bei Antiviren-Suiten begegnet. Aller Internetverkehr wird verschlüsselt an einen Zielserver des Anbieters gesendet, dort entschlüsselt, im Sinne von Firewall-Regeln geprüft und dann ins „Internet“ geschickt, Antworten entsprechen verpackt und dann an das Gerät zurückgegeben. Das Internet sieht dann eine IP des Anbieters und keine IP des Nutzers auf seinem Gerät. Das könnte man als NAT Funktion bezeichnen. Wenn die VPN-Lösung keine Prüfung des Internetverkehrs anbietet, sondern nur diese NAT Funktion liefert, dann können wir auch nicht von einer Firewall reden.

Wenn eine Anfrage an die Cloud Firewall allerdings unverschlüsselt an die Konten des Anbieters geschickt wird, sind wiederum Man-In-The-Middle Angriffe denkbar, Abhöraktionen etc.

Schlussbemerkung

Ich hoffe das Thema NAT und Firewall transparent erklärt zu haben. Was verbirgt sich hinter NAT und wo liegen die Sicherheitsgewinne? Wie ordnet man VPN mit oder ohne Firewall als Sicherheitslösung ein?